Certyfikaty

Posiadane kwalifikacje potwierdza posiadanie poniższych ceryfikatów

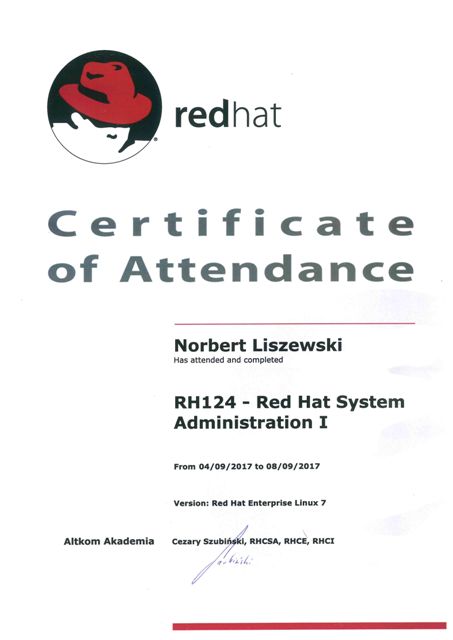

Certyfikat RedHat

RH124

Opis szkolenia: "Szkolenie RH124 jest skierowane do pracowników działów IT, którzy chcą uzyskać podstawową wiedzę na temat systemu Red Hat Enterprise Linux. Po zakończeniu szkolenia uczestnicy będą potrafili przeprowadzić instalację systemu, skonfigurować sieć, zarządzać systemami plików oraz rozpoznają podstawy administracji bezpieczeństwem. Uczestnicy szkolenia wstępnie zapoznają się też z szeregiem zadań administracyjnych, które mogą napotkać podczas wykonywania swoich obowiązków."

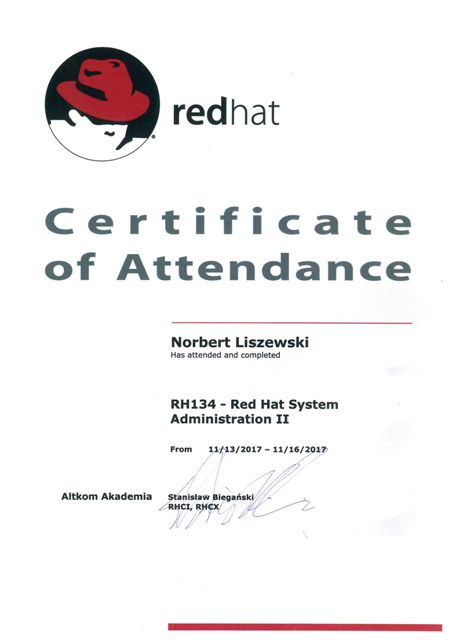

Certyfikat Red Hat

RH 134

Opis szkolenia: "Szkolenie RH134 jest skierowane do użytkowników systemu Red Hat Enterprise Linux, którzy chcą poszerzyć swoje umiejętności o zagadnienia z zakresu administracji systemem operacyjnym.Uczestnicy szkolenia nabędą po jego ukończeniu: umiejętność administracji systemami plików, partycjonowania dysków twardych, zarządzania woluminami logicznymi, kontroli dostępu do systemu, zarządzania pakietami."

Certyfikat Red Hat

RH 254

Opis szkolenia: "Kurs koncentruje się na wdrażaniu i zarządzaniu serwerami sieciowymi buforującymi Domain Name Service (DNS), MariaDB, Apache HTTPD, Postfix SMTP nullclients, wymianą plików sieciowych Network File System (NFS) i Server Message Block (SMB), inicjatorami iSCSI i celami, konfiguracją zaawansowanej sieci firewall i wykorzystaniem do czynienia ze wszystkimi kompetencjami objętymi egzaminem Red Hat Certified Engineer (RHCE)."

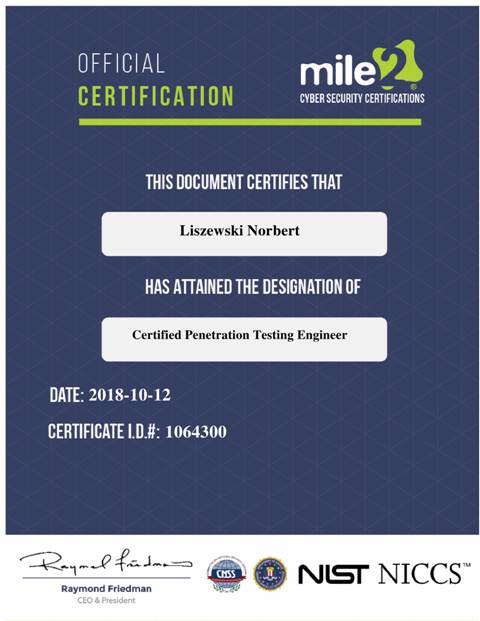

Mile2: CPTE

Certified Penetration Testing Engineer

Opis szkolenia: "Program kursu C)PTE bazuje na 5 kluczowych elementach testów penetracyjnych: zbieranie informacji, skanowanie, enumeracja, wykorzystywanie i raportowanie. Wykrywanie najbardziej aktualnych podatności jest zawsze przeprowadzenia za pomocą wypróbowanych i realnie stosowanych technik.Kurs Certified Penetration Testing Engineer rozwija również umiejętności biznesowe, które są niezbędne do określenia możliwości stosowanej ochrony, uzasadniania potrzeby przeprowadzania testów penetracyjnych i optymalizacji systemów bezpieczeństwa z punktu widzenia procesów biznesowych danej organizacji i redukcji zagrożeń związanych z pracą z Internetem. Uczestnik będzie korzystał z najnowszych narzędzi, takich jak Saint, Metasploit, Kali Linux i Microsoft PowerShell.

ZEM:Inspektor Danych Osobowych

RODO

Rozporządzenie o Ochronie Danych Osobowych. Nowe obowiązki i uprawnienia, reorganizacja sposobu nadzoru i kontroli, zmiana wymagań technicznych i organizacyjnych, rola Inspektora Ochrony Danych

Certyfikat Bezpieczeństwa

UE Confidential

Opis certyfiaktu: "Podstawowe zasady i minimalne normy bezpieczeństwa służące ochronie informacji niejawnych UE określa decyzja Rady w sprawie przepisów bezpieczeństwa dotyczących ochrony takich informacji. Zasady i normy te mają zastosowanie do Rady i jej Sekretariatu Generalnego, ale przestrzegać ich muszą też państwa członkowskie, gdy korzystają z informacji niejawnych UE.CONFIDENTIEL UE/EU CONFIDENTIAL: nieuprawnione ujawnienie tych informacji mogłoby zaszkodzić podstawowym interesom UE lub państw członkowskich."